Uzun bir aradan sonra herkese merhaba, umarım hepiniz iyisinizdir. 🙂 Bugün, neredeyse her gün kullandığınız Google’ı daha verimli bir şekilde nasıl kullanabileceğinizden bahsedeceğim. Umarım ilginizi çeker!

Bu blog, Google Dork tekniklerinin eğitim amaçlı kullanımını anlatmaktadır. Yazıda verilen bilgiler yalnızca güvenlik araştırmaları ve etik amaçlarla kullanılmalıdır. Odak noktası, pasif keşif yapmak ve Google’ı kullanarak internetteki kamuya açık bilgilerin keşfedilmesidir.

Google Dork, yasalara aykırı veya zararlı faaliyetlerde kullanılmamalıdır. Herhangi bir kötüye kullanım durumunda sorumluluk tamamen kullanıcıya aittir.

Google Dork Nedir ve Nasıl Çalışır?

Google Dorking veya Google Hacking olarak da bilinir, ancak bu blogda “Google Dork” olarak bahsedeceğim. Google arama motorunun sunduğu ileri düzey arama operatörlerini kullanarak, normal sorgularda kolayca bulunamayan bilgileri bulabilmek için geliştirilmiş bir arama tekniğidir.

Google Dork, güvenlik araştırmacıları ve siber güvenlik uzmanları tarafından internet açıkları ve potansiyel güvenlik risklerini tespit etmek için kullanılır. Fakat bunun iyi kullanım yönü olduğu gibi kötü kullanım amaçları da vardır. Bu tür arama yöntemlerini kullanarak internet sitelerinin zayıf noktalarını, site açıklarını veya halka açık olmayacak özel verilere erişim sağlamak mümkün olabilir.

Biraz heyecanlandığınızı hisseder gibiyim, ancak hemen nasıl yapıldığına geçmeden önce, kısa bir tarihçesinden bahsetmek gerek! 😁

Google Dork’un Tarihi

Google Dork kavramı, 2002 yılı Ağustos ayında Chris Sullo’nun Nikto güvenlik tarayıcısının 1.20 sürümüne ’nikto_google.plugin’ adlı bir eklentiyi dahil etmesiyle ortaya çıktı; buradan 1.20 Nikto sürümüne erişebilirsiniz: Nikto 1.20. Aynı yılın Aralık ayında ise Johnny Long, Google arama sorgularını kullanarak savunmasız sistemleri ve gizli bilgileri tespit etmeye başladı. Bu tür arama sorguları, zamanla ‘Google Dorks’ olarak adlandırıldı.

Başlangıçta basit arama sorguları olarak başlayan Google Dork listesi, zamanla genişleyerek büyük bir arama sorguları veritabanına dönüştü. 2004 yılında bu veritabanının adı, Google Hacking Database (GHDB) olarak düzenlendi. Google Hacking sorgularına buradan erişebilirsiniz. GHDB, zamanla kötü amaçlı kullanıcıların savunmasız sistemleri ve hassas bilgileri keşfetmesine yardımcı olacak kapsamlı bir kaynak haline geldi.

İlk önce sadece Google üzerinden kullanılan bu teknikler, zamanla diğer arama motorlarına da yayıldı. Bu tür arama motoru sorguları, gelişen teknolojiyle birlikte otomatik saldırı araçları kullanılarak daha hızlı ve verimli şekilde taramalar yapılmaya başlandı. Bu araçlar, özel sorgular kullanarak savunmasız sistemlerden tutun veritabanlarına kadar her şeyi kolayca bulabiliyordu.

Ancak, Google Dorking her zaman kötüye kullanım amacıyla kullanılmadı. Bazen, belirli bir dosya veya anahtar kelimeyi hızlıca bulmak amacıyla da kullanılabilir. Aslında güvenlik uzmanları, bu yöntemi şirketlerin farkında olmadan hassas verileri internette yayımlayıp yayımlamadıklarını kontrol etmek için kullanabilirler. Böylece, şirketlerin siber saldırılara karşı savunmasız olmasına neden olabilecek bilgi sızıntılarını tespit edip raporlayabilirler.

Ekim 2013’te, kimliği belirsiz saldırganlar, güvenlik araştırmacılarına göre, Google dorking kullanarak bir internet mesajlaşma yazılımının eski sürümlerini çalıştıran web sitelerini bulmuşlardır. Güvenlik açığı belirleyicileri arayarak, saldırganlar 35.000 web sitesini ele geçirip yeni yönetici hesapları oluşturmuşlardır.

Ağustos 2011’de, kimliği belirsiz aktörler, Google dorking kullanarak bir ABD üniversitesinde bulunan güvenlik açığına sahip bir File Transfer Protocol (FTP) sunucusunu tespit etmiş ve yaklaşık 43.000 öğretim görevlisi, personel, öğrenci ve mezunun kişisel bilgilerini ele geçirmiştir, bir bilgi teknolojileri güvenlik firması tarafından bildirilmiştir.

Google Dork Zaman Çizelgesi

Google Dork ile ilgili tarihsel gelişmeleri görmek isterseniz, Google Dork Zaman Çizelgesi‘ni buradan inceleyebilirsiniz.

Google Hacking Diggity Projesi, Google, Bing gibi arama motorlarını kullanarak kurumsal ağlarda güvenlik açıkları bulunan sistemleri ve hassas verilere hızla ulaşmayı amaçlayan bir araştırma ve geliştirme girişimidir. Bu proje, internet üzerindeki açık kaynaklardan faydalanarak güvenlik zafiyetlerini tespit etmek için en yeni teknikleri ve yöntemleri geliştirmeyi hedefliyor. Eğer merak ederseniz, Diggity Project olarak arama yaptığınızda birçok kaynağa ulaşabilirsiniz. Ancak, daha fazla ayrıntıya girmeyeceğim. Şimdi, hazırsanız başlayalım.

Google Dork Komutları

Google’ın dork komutlarıyla ilgili dokümantasyonlar zaman içinde değişebildiğinden, aşağıdaki liste tüm komutları kapsamamaktadır. Bu liste, etkili sonuçlar sunduğu bilinen bazı komutları içeriyor.

Sınırlayıcı Arama Komutları

Sınırlayıcı arama komutlarında, komut ile parametre arasında boşluk bırakmayın. Örnek kullanım şekilleri görsellerdeki gibidir. Aksi takdirde, Google komutu sıradan bir arama anahtarı olarak kabul eder ve dork olarak işlemeyebilir.

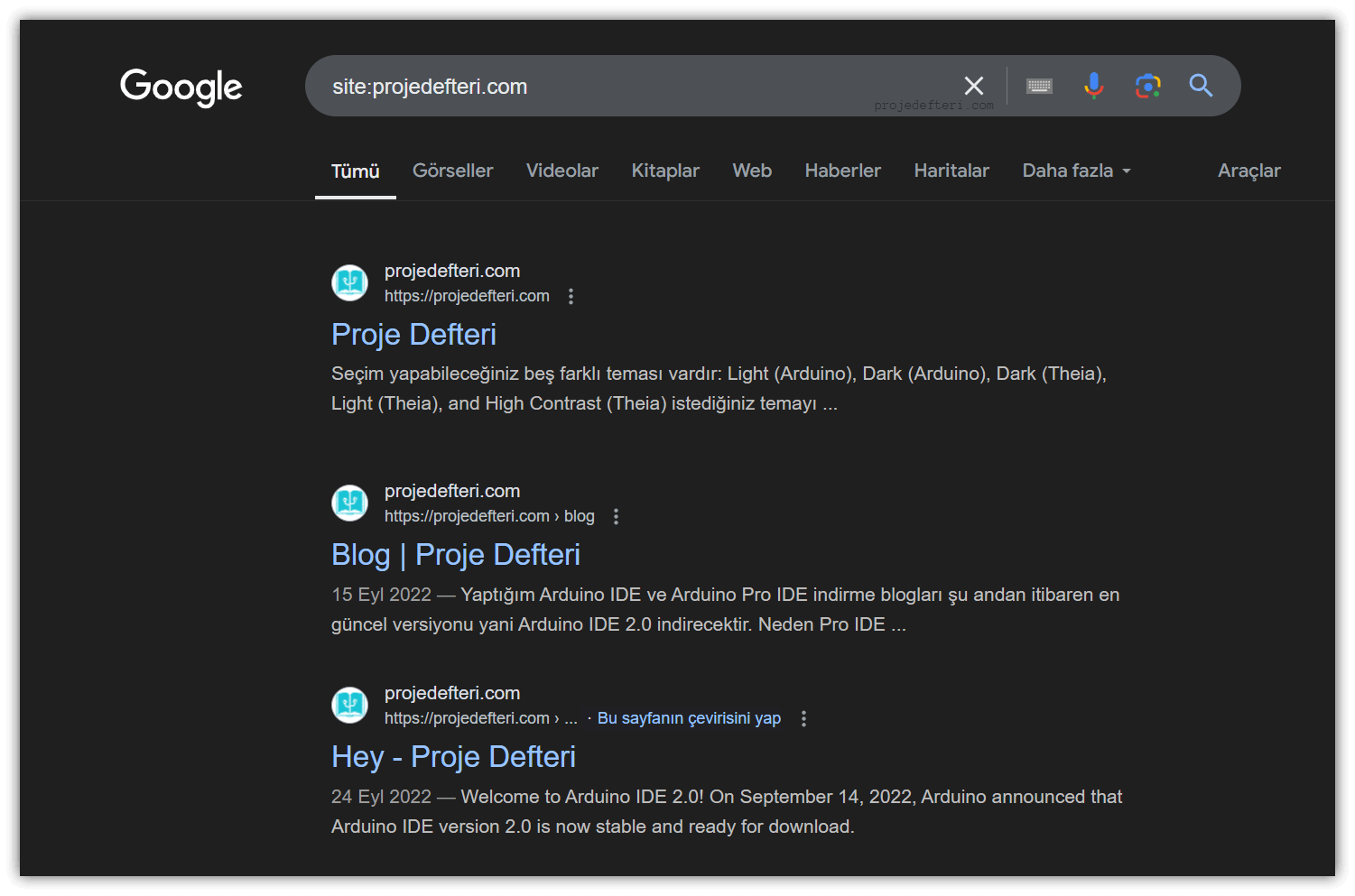

site:

Bir web sitesini veya alan adını hedef alarak, yalnızca o site içinde arama yapmanızı sağlar. Bu komut, özellikle belirli bir domain veya web sitesi üzerinde arama yapmak istediğinizde oldukça kullanışlıdır.

Sadece projedefteri.com sitesine ait sonuçları gösterdi.

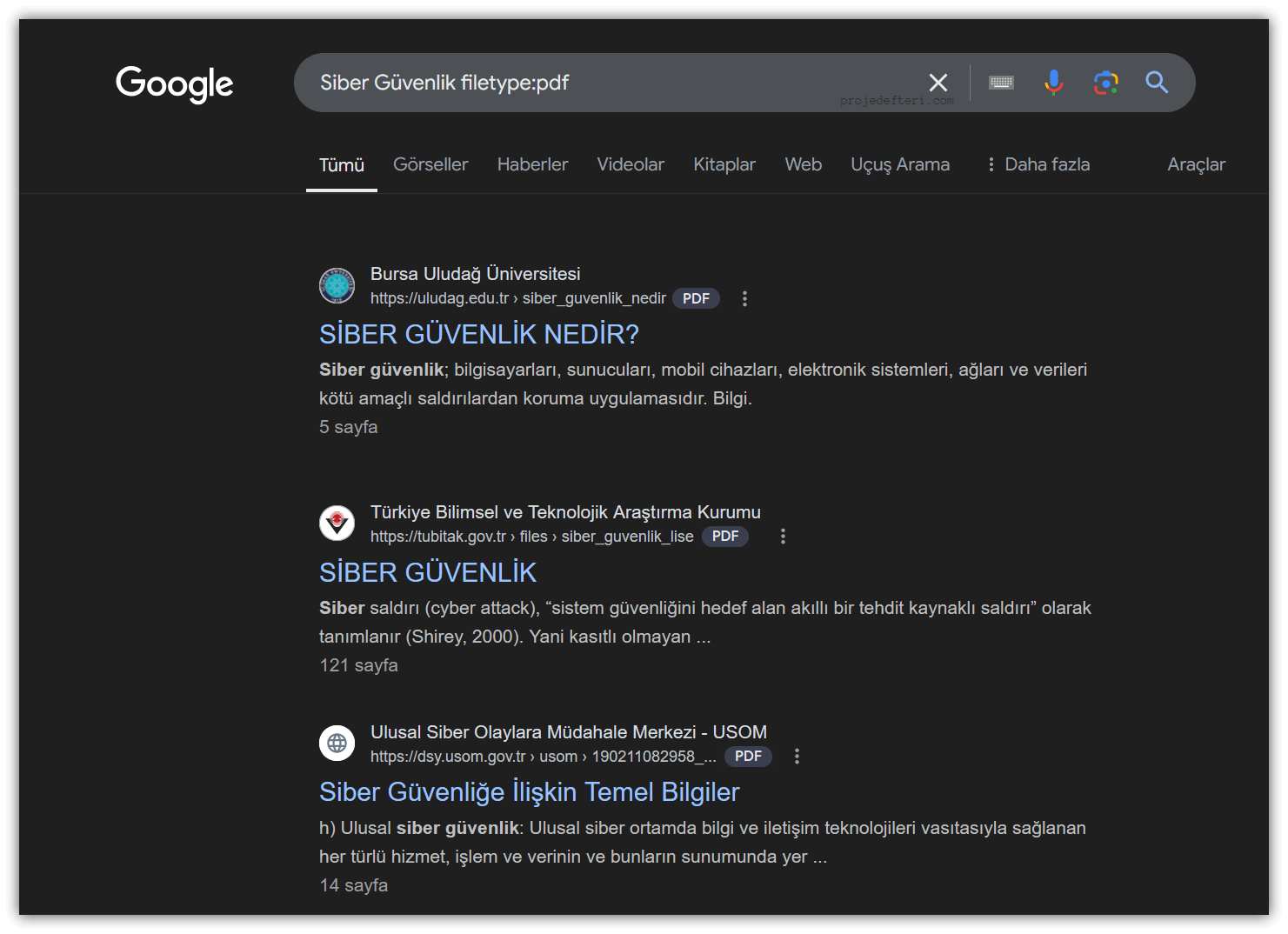

filetype:

Belirli bir dosya türüne sahip olan sayfaları arar. Genellikle PDF, Excel, PowerPoint gibi dosya türlerini hedef alır.

filetype:pdf komutuyla yapılan arama, Siber Güvenlik ile ilgili tüm PDF dosyalarını listelemektedir.

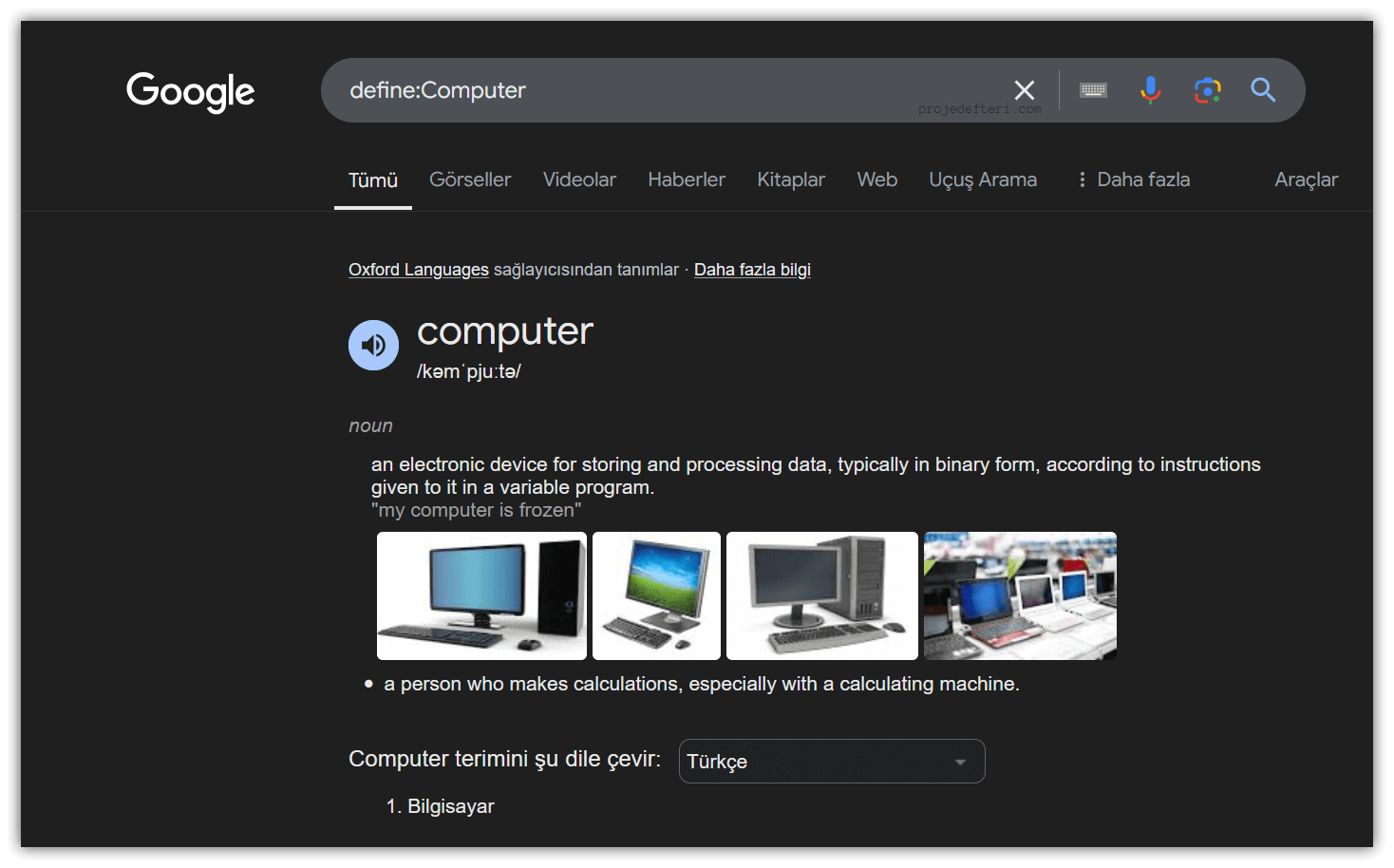

define:

Kelimenin veya terimin anlamını hızlıca öğrenmek için kullanılır.

define:Computer komutu, Google’da “Computer” (bilgisayar) teriminin tanımını aramanızı sağlar. Bu komut, arama sonuçlarında genellikle çeşitli sözlük ve ansiklopedik tanımlarını öne çıkarır.

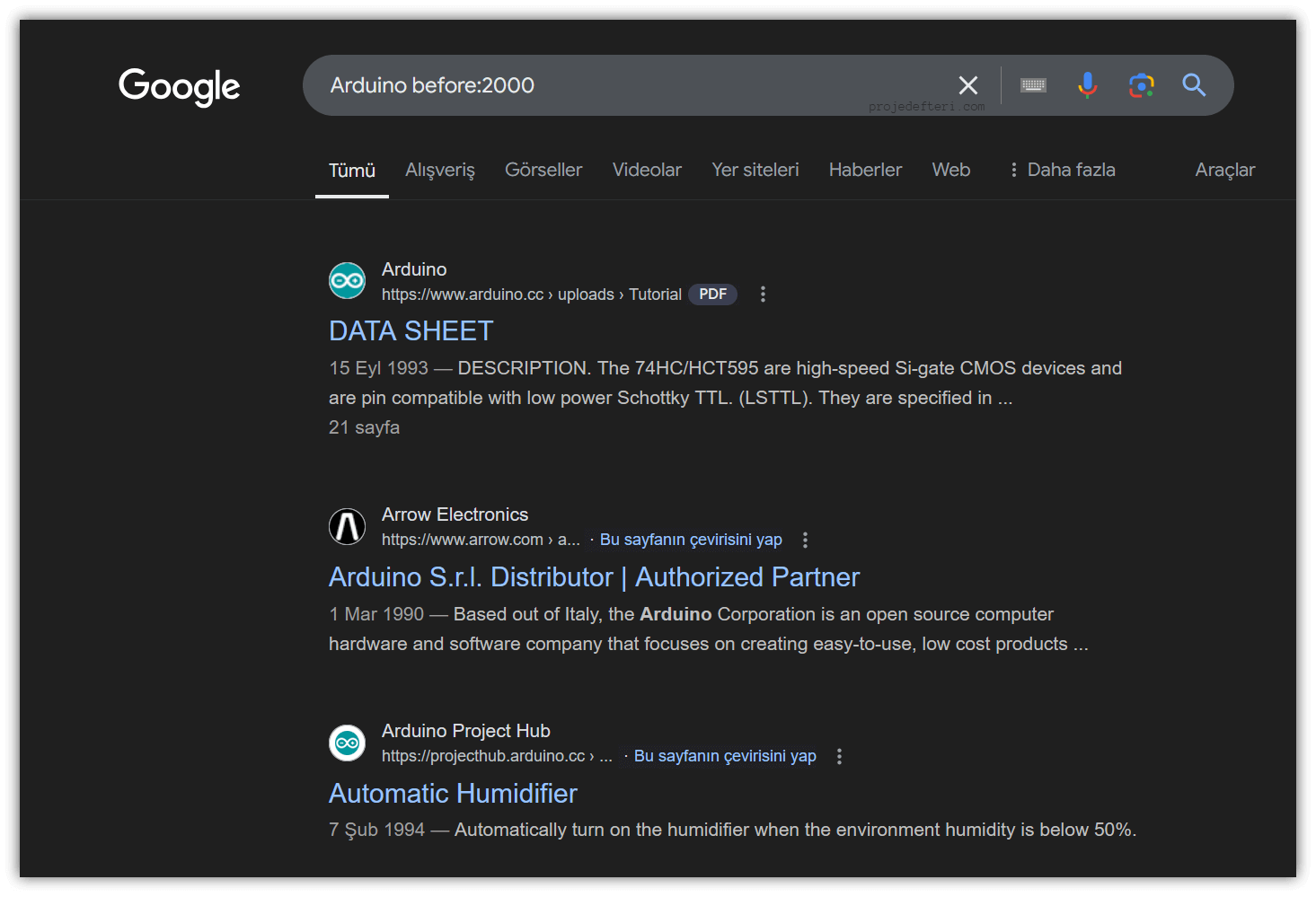

before:

Belirtilen tarihten önce yayımlanmış sayfaları getirir.

before:2000 Arduino komutu, 2000 yılı öncesi Arduino ile ilgili içerikleri listeledi.

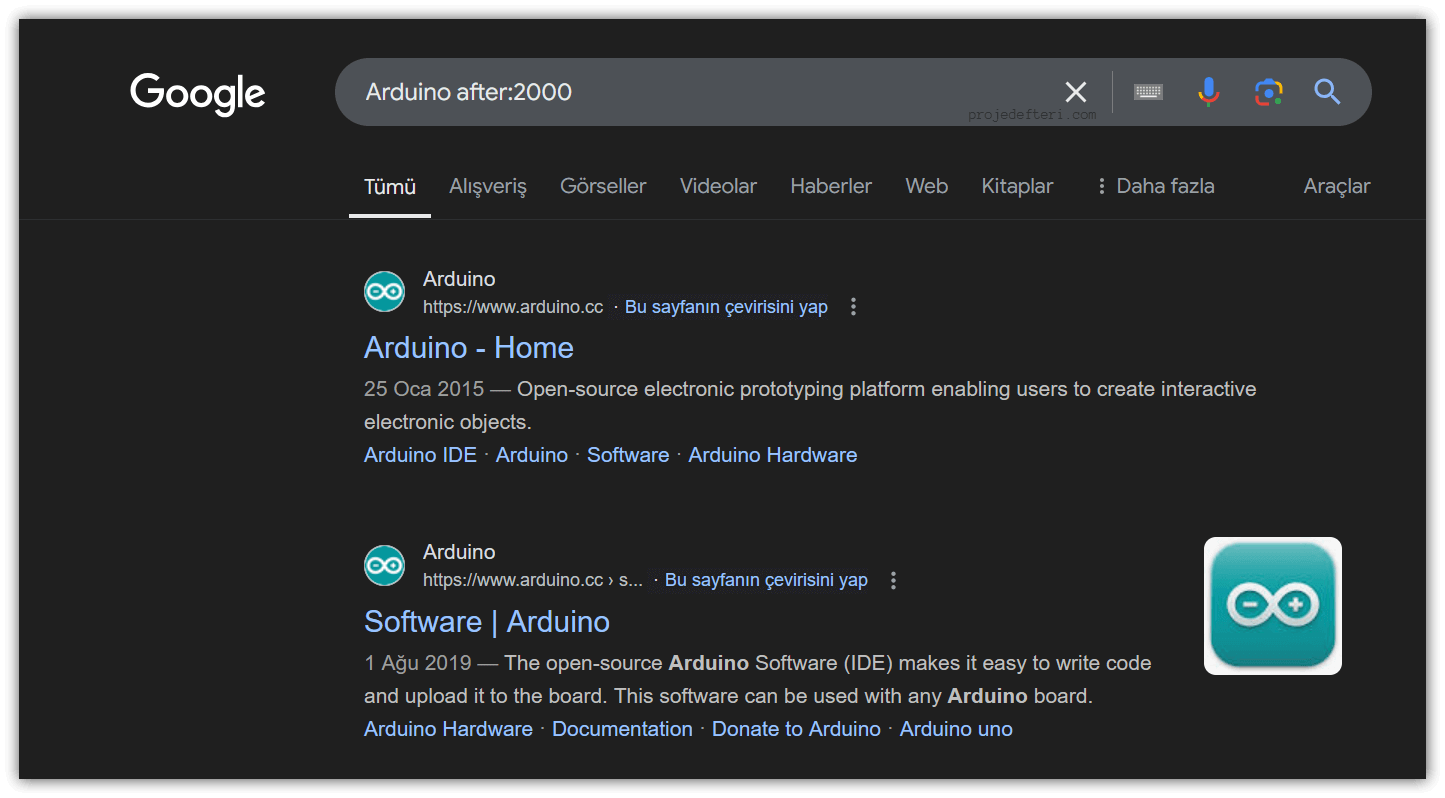

after:

Belirtilen tarihten sonra yayımlanan sayfaları gösterir.

after:2000 Arduino komutu, 2000 yılı sonra Arduino ile ilgili içerikleri listeledi.

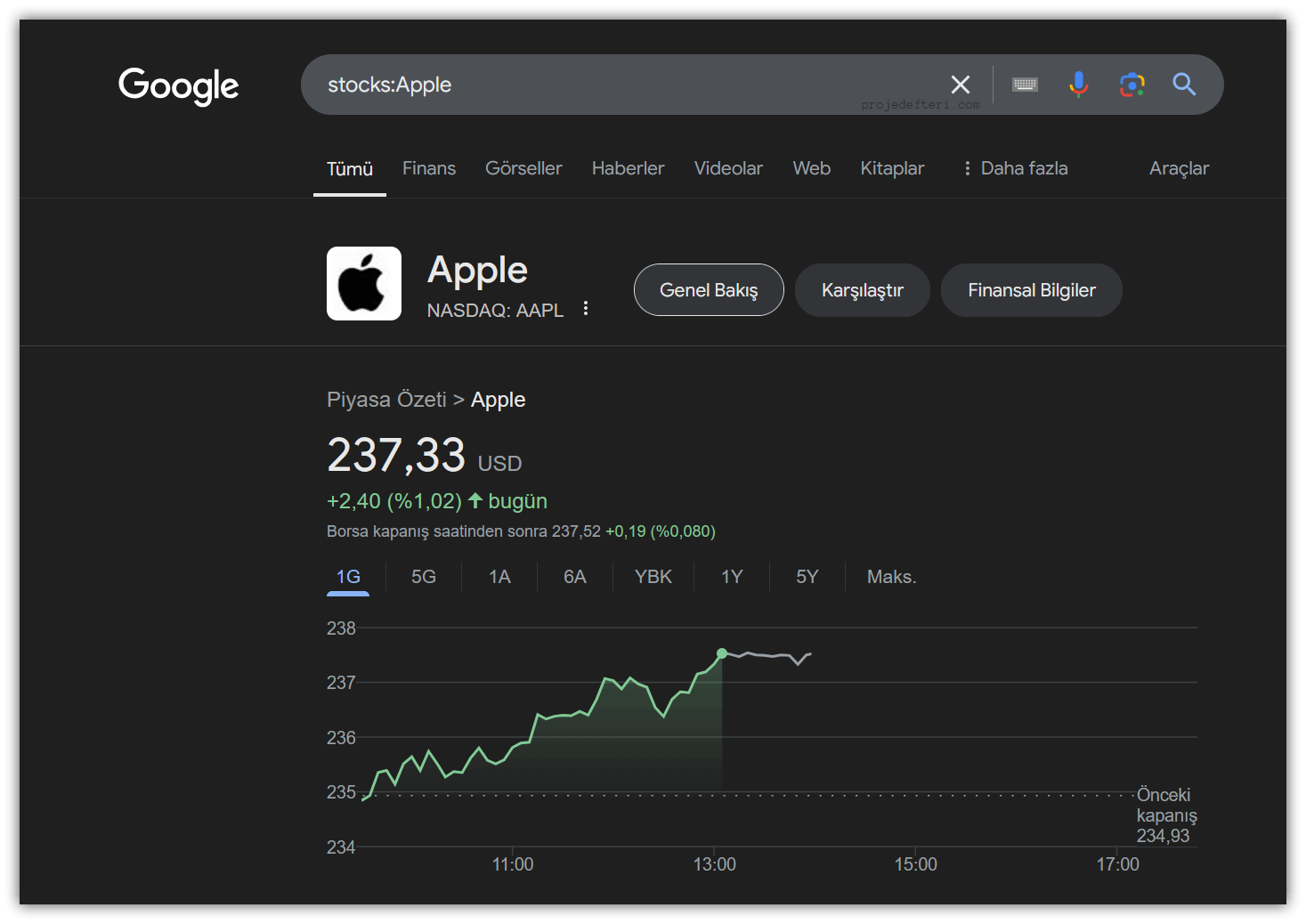

stocks:

Hisse senetleri ve finansal verilerle ilgili bilgileri hızlıca bulmanıza yardımcı olan bir komuttur.

Stocks:Apple komutu, Google’da Apple Inc.‘in hisse senedi fiyatı ve piyasa verilerini arar. Bu komut, Apple’ın güncel borsa verilerine kolayca ulaşmanızı sağlar.

movie:

Belirli bir film hakkında bilgi edinmek için kullanılır. Bu komut, filmlerle ilgili makaleler, incelemeler, video içerikleri ve daha fazlasını bulmanıza yardımcı olabilir.

source:

Bir kaynaktan içerik aramak için kullanılır ve genellikle haber siteleri veya medya platformlarında spesifik konu başlıklarını bulmak için yararlıdır.

Bilgilendirici Arama Komutları

link:

Bu komut, belirli bir web sayfasına bağlantı veren sayfaları arar. Yani, bir web sayfasına link veren diğer sayfaları bulmak için kullanılır.

cache:

Google’ın önbelleğinde bulunan bir sayfanın daha önceki bir sürümünü gösterir. Google, sayfaların belirli sürümlerini saklar, bu komut bu sürümleri hızlıca görmek için kullanılır.

related:

Belirtilen web sitesine benzer olan siteleri gösterir.

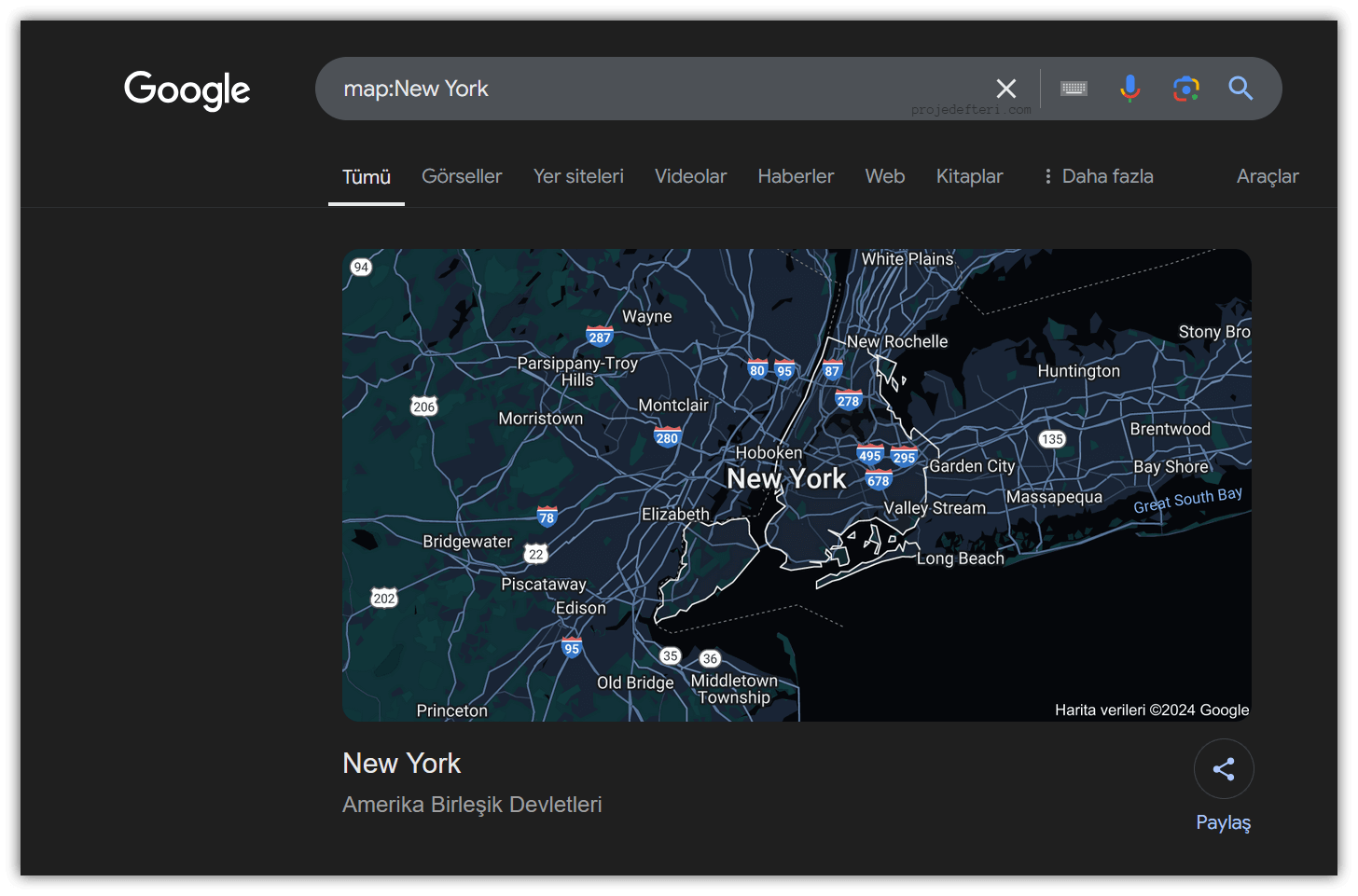

map:

Bir yerin haritasını veya harita ile ilgili bilgileri hızlıca aramak için kullanılır.

map:New York komutu, New York şehrinin haritasını gösteren sonuçları gösterir.

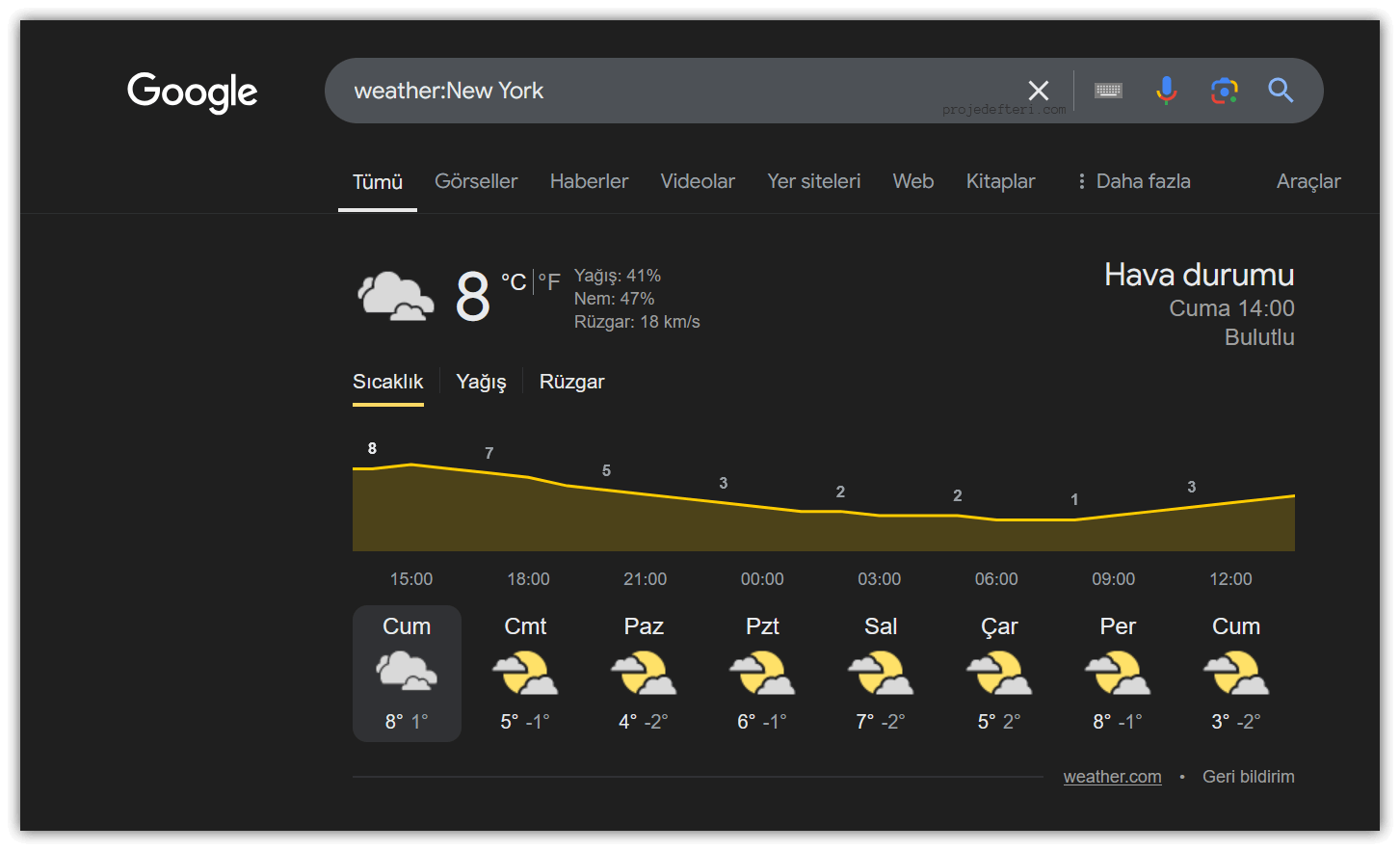

weather:

Bir bölgedeki hava durumu bilgilerini hızlı bir şekilde aramak için kullanılır.

weather:New York komutu, New York için hava durumu bilgilerini gösterir.

Metin Arama Komutları

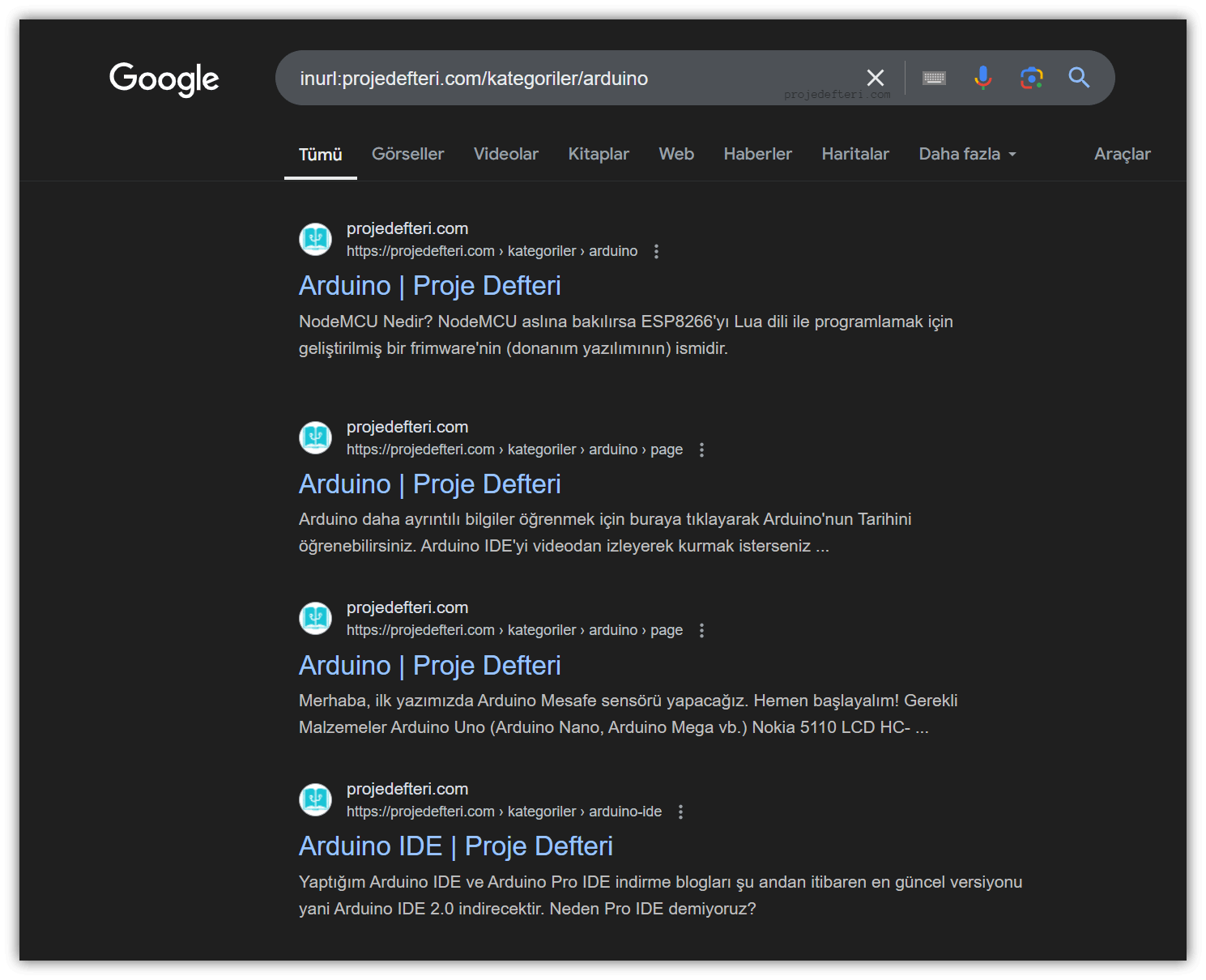

inurl:

Belirli bir web sitesi veya domaini üzerinden arama yapmanıza olanak tanır. Sadece belirtilen domain veya siteye ait içerikler listelenir.

inurl:projedefteri.com/kategoriler/arduino komutu, projedefteri.com‘da “arduino” kategorisine ait sayfalara yönelik arama yapar. Bu komut, belirtilen URL yapısına sahip sayfaları bulmanıza yardımcı olabilir.

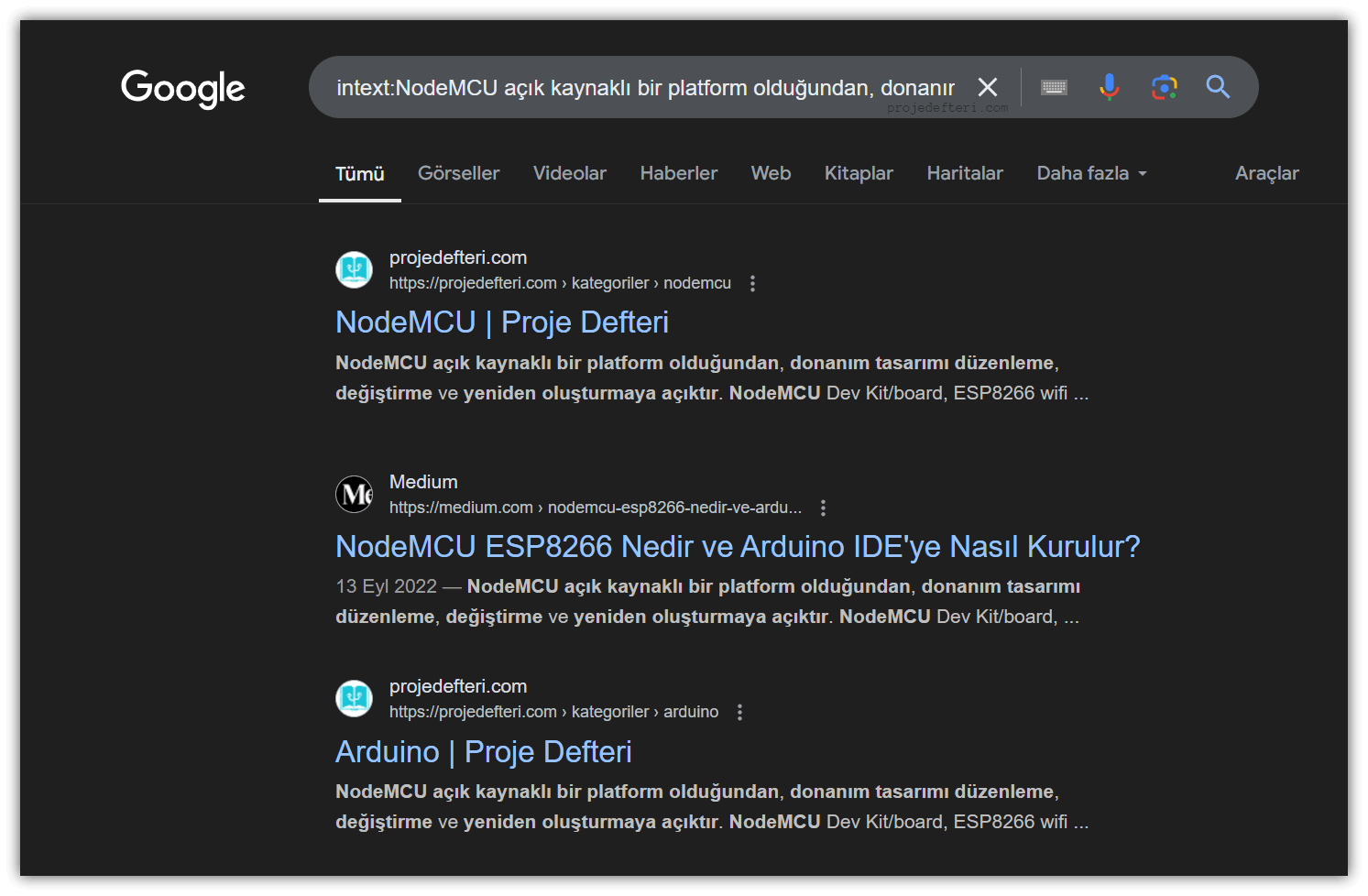

intext:

Sayfa içeriğinde belirli bir kelimenin bulunduğu sayfaları arar.

intext:NodeMCU açık kaynak... komutu, içeriğinde “NodeMCU” ve “açık kaynak” ifadeleri geçen sayfaları arar tam olarak eşleşirse daha iyi sonuçlar verebilir.

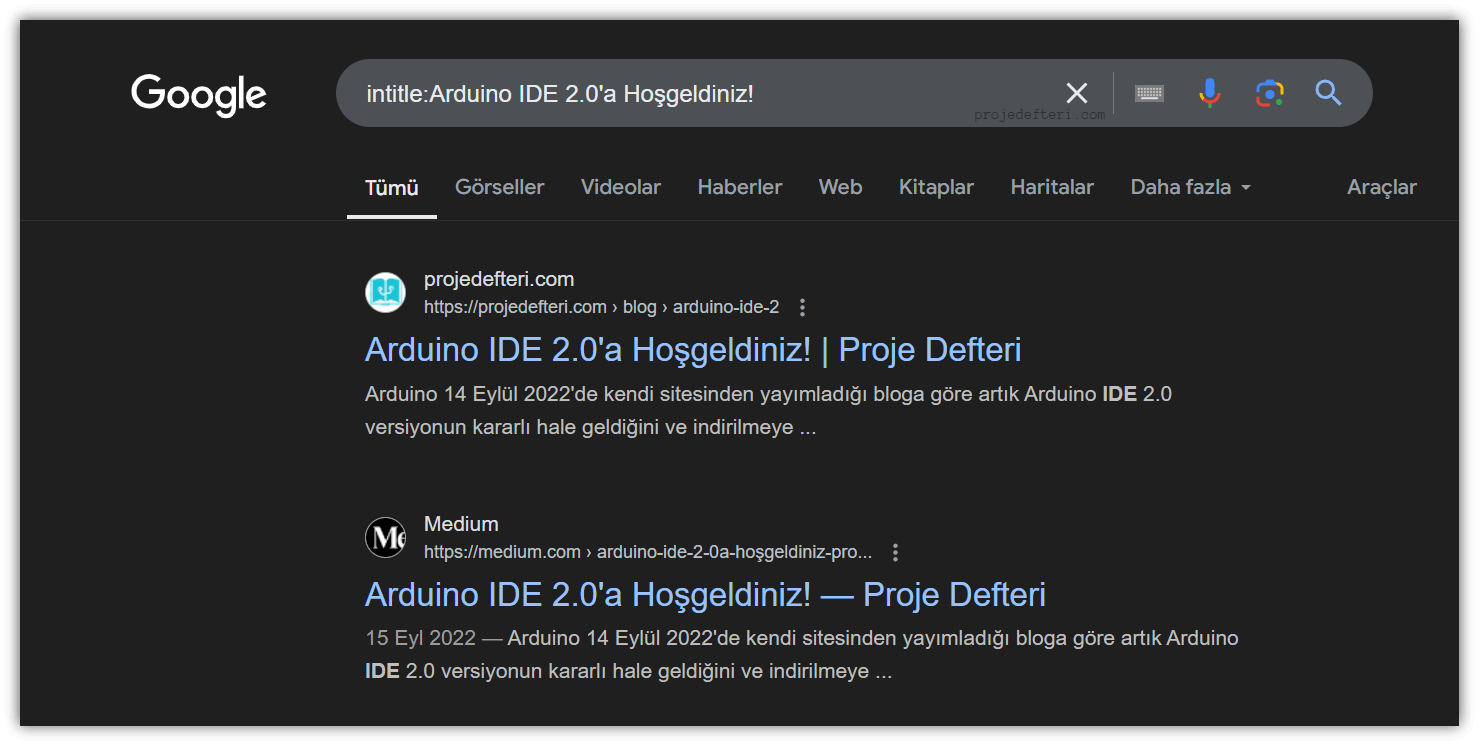

intitle:

Bu komut, sayfa başlıklarında belirli bir kelime veya ifadeyi arar.

intitle:Arduino IDE 2.0'a Hoşgeldiniz! komutu, başlığında “Arduino IDE 2.0’a Hoşgeldiniz!” ifadesi geçen sayfaları aradı.

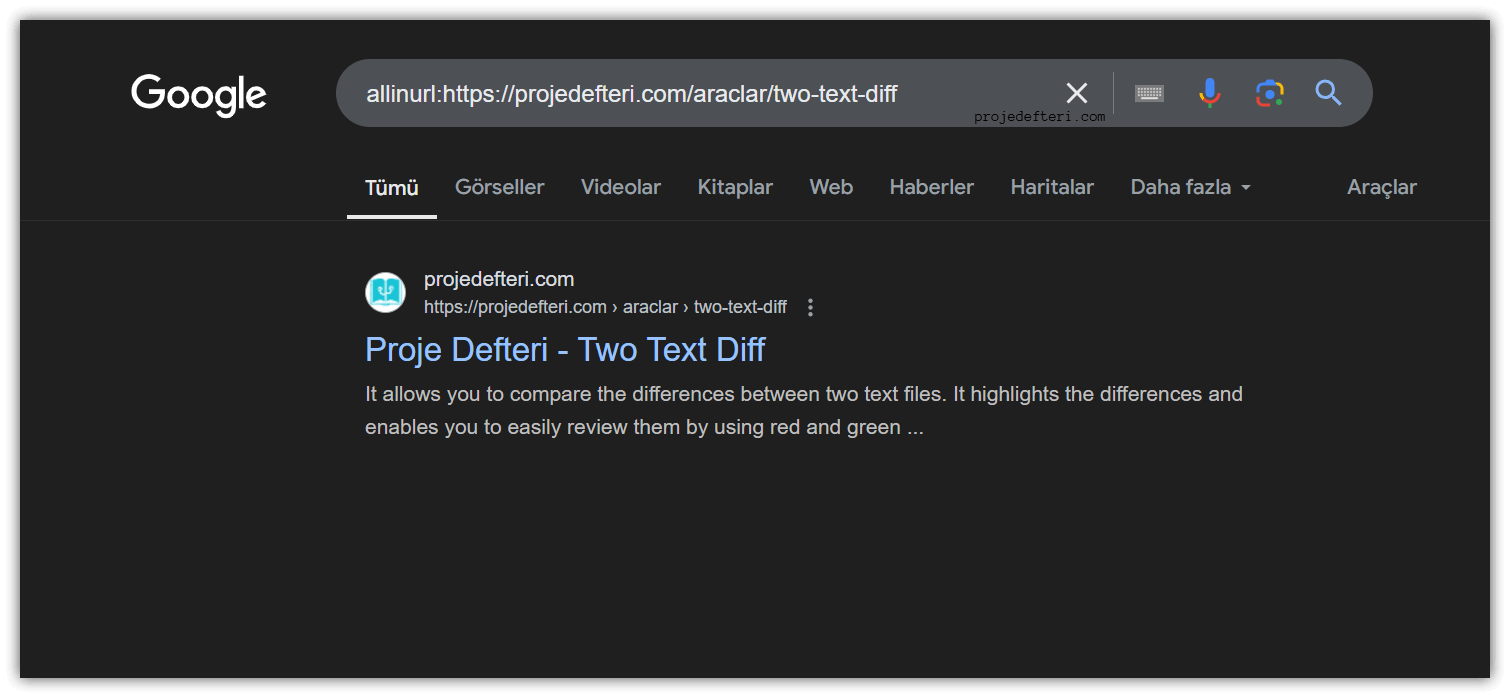

allinurl:

URL’deki birden fazla kelimeyi arar. Bu komut, URL’nin tamamında verilen bir dizi kelimenin yer almasını gerektirir.

allinurl:https://projedefteri.com/two-text-diff komutu, projedefteri.com sitesindeki URL’sinde “two-text-diff” ifadesini barındıran tüm sayfaları aradı.

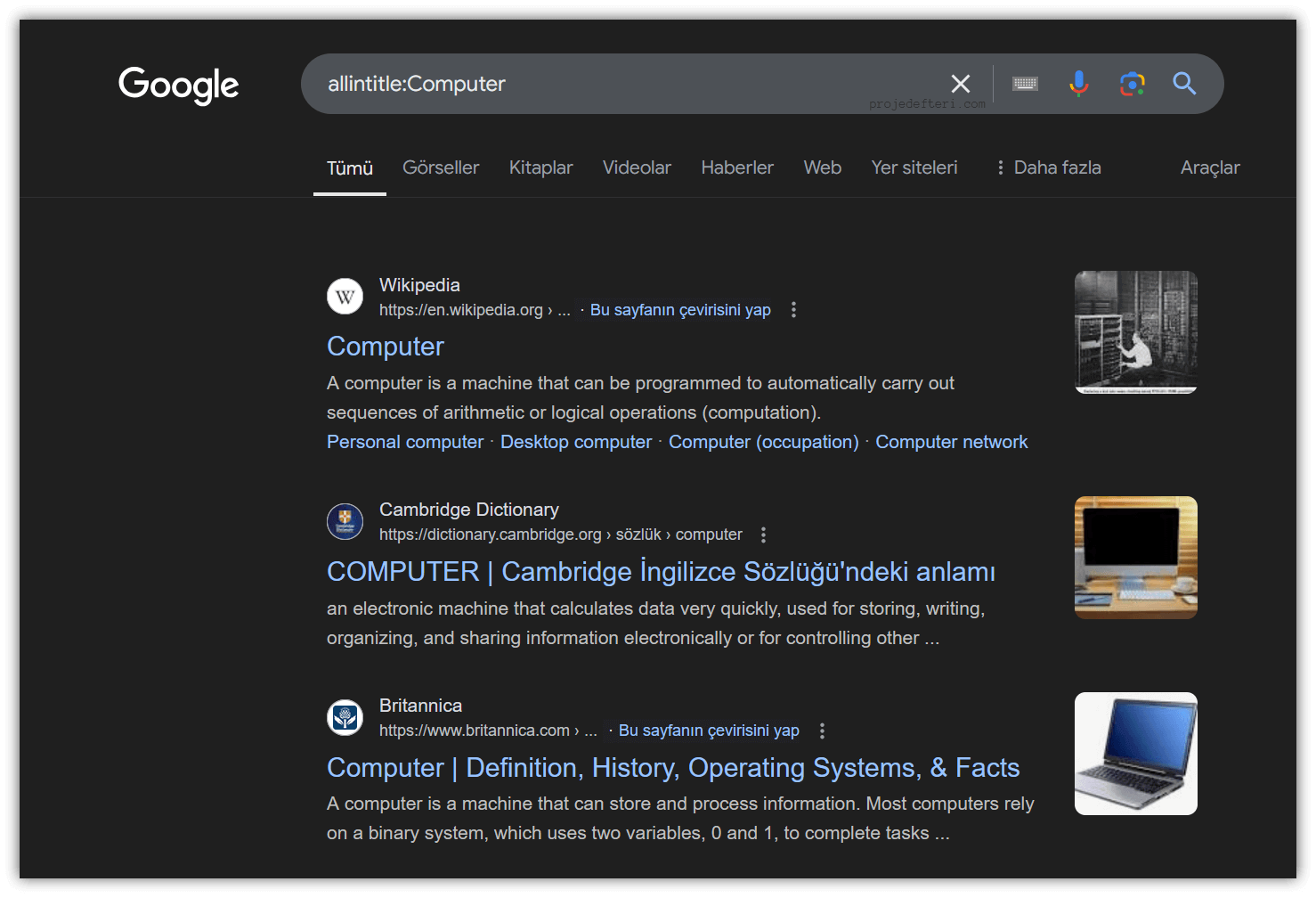

allintitle:

Sayfa başlığında birden fazla kelimeyi arar. Bir sayfa başlığında belirtilen kelimelerin tümünü içeren sayfaları listeler.

allintitle:Computer komutu, başlığında “Computer” kelimesi geçen tüm sayfaları arar.

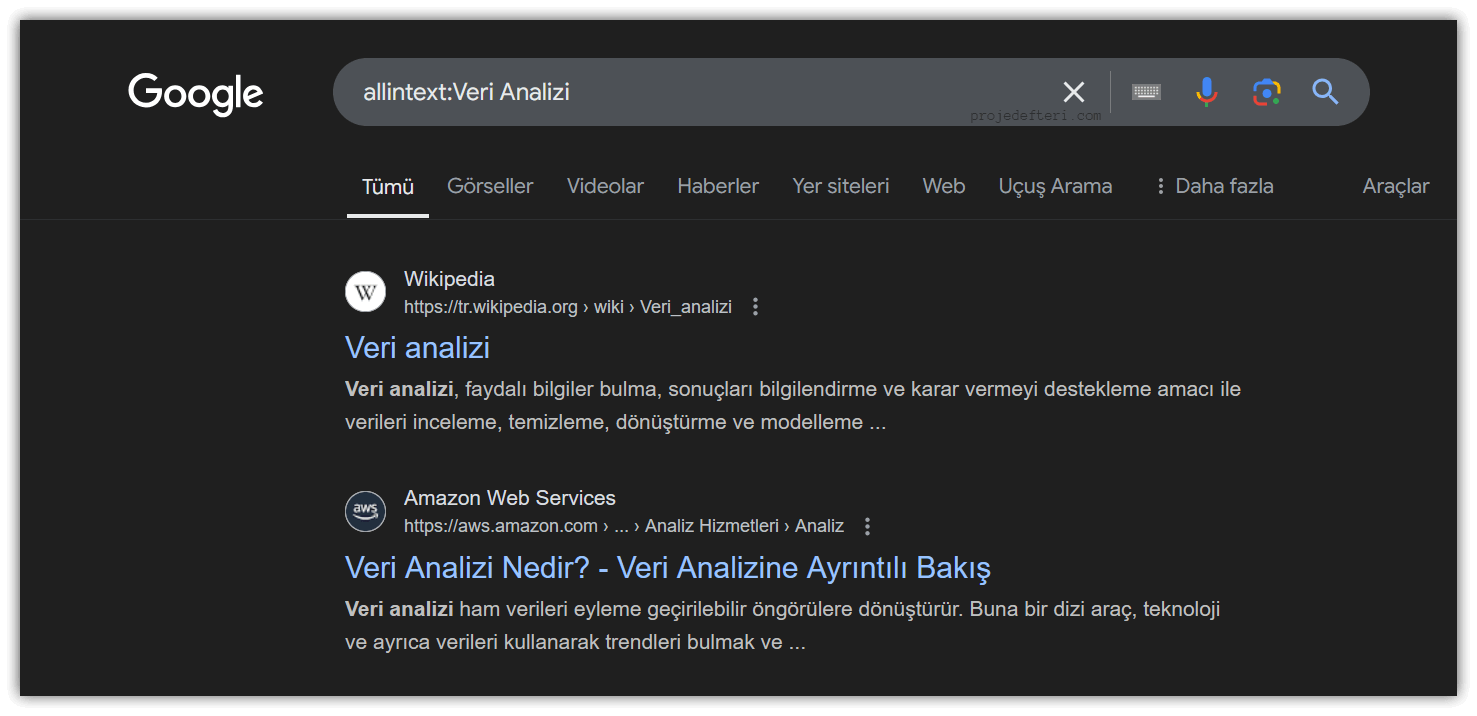

allintext:

Sayfa içeriğinde birden fazla kelimeyi arar. Sayfa metninde belirtilen kelimelerin tümü yer almalıdır.

allintext:Veri Analizi komutu, içeriğinde “Veri Analizi” geçen sayfaları arar.

Genel Arama Operatörleri

Bazı Google Dork komutlarının aksine, Google Dorking operatörleri ile sorgu öğeleri arasında boşluk bırakabilirsiniz. Ayrıca, birden fazla operatör ve komutu bir arada kullanarak daha karmaşık aramalar yapabilirsiniz.

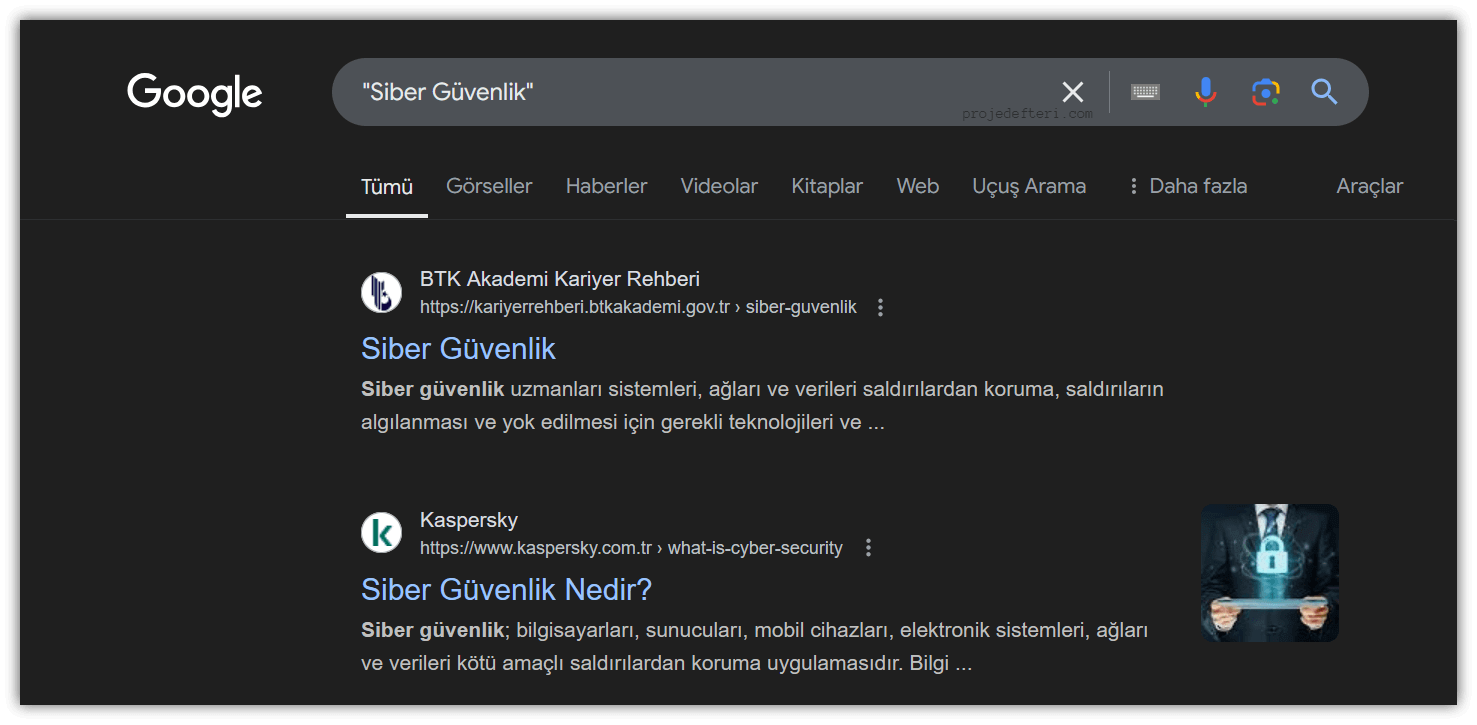

" "

Bir terimi çift tırnak içinde aradığınızda, arama motoru o terimi olduğu gibi (kelime sırasına ve tam haliyle) arar.

"Siber Güvenlik" komutu, başlıkta veya içerikte tam olarak “Siber Güvenlik” ifadesini barındıran sayfaları arar.

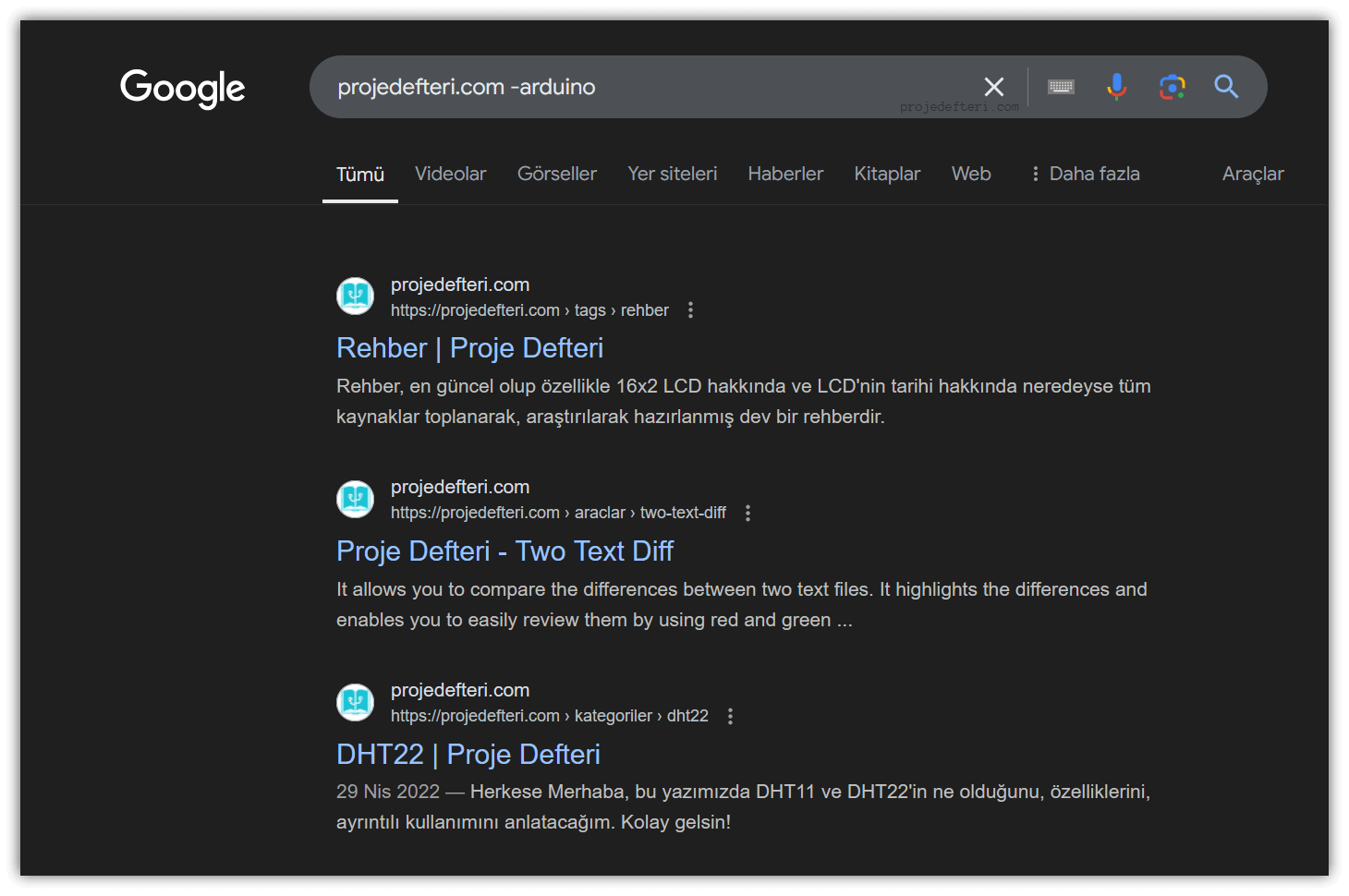

-

Sonuçlarında belirli bir terimin hariç tutulmasını sağlar. Bu operatör, arama sorgusundan istenmeyen kelimeleri veya terimleri çıkarmak için kullanılır.

projedefteri.com -arduino komutu, projedefteri.com sitesinde “arduino” kelimesi içermeyen sayfaları arar. Bu, Arduino ile ilgili olmayan içerikleri filtreler.

*

Bir yer tutucu (wildcard) olarak kullanılır ve bilinmeyen veya değişken bir kelimeyi temsil eder.

OR, |

İki kelime veya terimden birinin geçtiği sonuçları bulmak için kullanılır.

IoT OR AI komutu, içeriğinde IoT veya AI terimlerinden en az birini içeren sayfaları arar. Bu komut, her iki terimi içeren farklı kaynakları listelemenizi sağlar.

Sonsöz 🙌🏻

Bu blog, artık Google’da aradığınız şeylere daha hızlı ve verimli bir şekilde ulaşmanıza yardımcı olacak. Görüşlerinizi yorumlar kısmında belirtebilirsiniz. Herkese iyi çalışmalar ve iyi kodlamalar. 😊